Cyberwar-Gruppe Charming Kitten setzt auf neue Methoden und greift auch Mac-Rechner an

Kathmandu Nepal

Montag, Apr 29, 2024

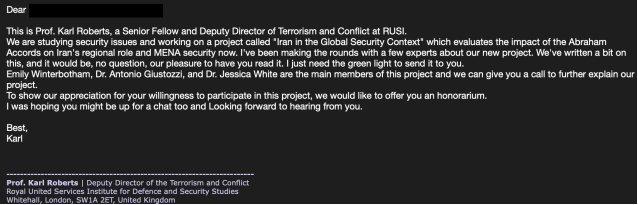

Nach derzeitigem Kenntnisstand geht Proofpoint davon aus, dass TA453 alle verwendeten Identitäten „gespooft“ hat, d.h. die Accounts bekannter Experten imitiert hat und die tatsächlichen Accounts dieser Experten nicht kompromittiert wurden.

Infektiöse Clouds

Nach nur einer harmlosen E-Mail-Interaktion mit der Zielperson lieferte TA453 einen bösartigen Link zu einem Google-Skript-Makro, das die Zielperson zu einer Dropbox-URL weiterleitete. Die URL enthielt eine passwortverschlüsselte .rar-Datei namens „Abraham Accords & MENA.rar“ (SHA256: ddead6e794b72af26d23065c463838c385a8fdff9fb1b8940cd2c23c3569e43b), die einen Dropper namens „Abraham Accords & MENA. pdf.lnk“ (SHA256:464c5cd7dd4f32a0893b9fff412b52165855a94d193c08b114858430c26a9f1d). Die Verwendung einer .rar- und einer LNK-Datei zur Verbreitung von Malware unterscheidet sich von der für TA453 typischen Infektionskette, bei der VBA-Makros oder die Remote-Injektion von Templates verwendet werden. Der in der RAR-Datei enthaltene LNK verwendete PowerShell, um weitere Schritte des Angriffs von einem Cloud-Hosting-Anbieter herunterzuladen.

Als Dropbox benachrichtigt wurde, wurden die Konten, die mit dieser TA453-Kampagne verknüpft waren, schnell gelöscht.

„Aber ich habe doch einen Apple”

Nachdem TA453 versucht hatte, GorjolEcho zu verwenden, stellte sie fest, dass die Datei auf dem Apple-Computer der Zielperson nicht ausgeführt werden konnte. Etwa eine Woche später meldete sich die Gruppe erneut per E-Mail, diesmal mit einer auf Mac-Betriebssysteme portierten Infektionskette. Die Nachricht enthielt eine passwortgeschützte ZIP-Datei, die das erste Glied der Mac-Infektionskette zusammen mit einer Reihe von Anweisungen enthielt.

Mach-O: In der ZIP-Archivdatei befand sich eine maßgeschneiderte Mac-Anwendung, die sich als RUSI-VPN-Lösung und GUI für ein geteiltes Laufwerk ausgab. Bei der Initialisierung wird eine Apple-Skriptdatei ausgeführt, die mit curl eine Datei von library-store[.]camdvr[.]org/DMPR/[alphanumerische Zeichenfolge] herunterlädt. Zum Zeitpunkt der Analyse wurde library-store.camdvr[.]org zu 144.217.129[.]176 aufgelöst, einer OVH-IP. Die zweite Stufe ist ein „NokNok“ genanntes Bash-Skript, das eine Hintertür in das System einrichtet. Es erzeugt eine Systemkennung, indem es den Namen des Betriebssystems, den Hostnamen und eine Zufallszahl kombiniert. Diese Systemkennung wird dann mit der NokNok-Funktion verschlüsselt und base64-kodiert, bevor sie als Payload eines HTTP POST an library-store.camdvr[.]org verwendet wird. Das Skript stellt zunächst die Persistenz her, indem es eine unendliche Schleife durchläuft und alle zwei Sekunden eine Nachricht sendet. Es erwartet Antworten, die entweder „KillKill“ oder „Modulname“ enthalten. Erhält es KillKill als Teil der Antwort, wird das Skript beendet. Erhält es „Modulname“ als Teil der Antwort, führt es den Inhalt der kompletten Antwort als Befehl aus.

Proofpoint geht davon aus, dass NokNok mit ziemlicher Sicherheit eine Portierung oder Weiterentwicklung des bereits erwähnten GorjolEcho ist und als TA453 als Fuß in der Tür dienen soll.

Ausblick und Gegenmaßnahmen

TA453 passt seine Infektionsketten weiterhin erheblich an, um Erkennungsmaßnahmen zu erschweren und Cyberspionageoperationen gegen seine Ziele durchzuführen. Die Verwendung von Google Scripts, Dropbox und CleverApps zeigt, dass TA453 weiterhin einen Multi-Cloud-Ansatz verfolgt, um Gegenmaßnahmen zu umgehen. Auch die Bereitschaft von TA453, Malware auf Mach-O zu portieren, zeigt, wie viel Aufwand Cyberkriminelle bereit sind, in die Verfolgung ihrer Ziele zu investieren. Unabhängig von der Infektionsmethode verwendet TA453 weiterhin modulare Hintertüren, um Informationen von Personen zu sammeln.

Da TA453 weiterhin legitime, in der Cloud gehostete Dienste nutzt, empfiehlt Proofpoint die Suche nach anwendbaren Emerging Threats INFO-Netzwerksignaturen im Netzwerkverkehr.

Proofpoint

Zeppelinstr. 73

80333 München

Telefon: +49 (871) 78064258

http://www.proofpoint.com/de

![]()